A crescente complexidade dos ambientes digitais trouxe consigo um cenário de riscos persistentes e cada vez mais sofisticados. Para líderes de TI e gestores de segurança, a pergunta que se impõe não é mais se sua empresa será alvo de ataques, mas quando e o quão preparada estará para responder.

Segundo o relatório “Cost of a Data Breach 2024”, da IBM, o custo médio global de uma violação de dados alcançou US$ 4,45 milhões. No Brasil, a média ultrapassa R$ 6,75 milhões por incidente, e as principais vulnerabilidades ainda estão associadas à má gestão de acessos, falhas de configuração e resposta tardia a incidentes.

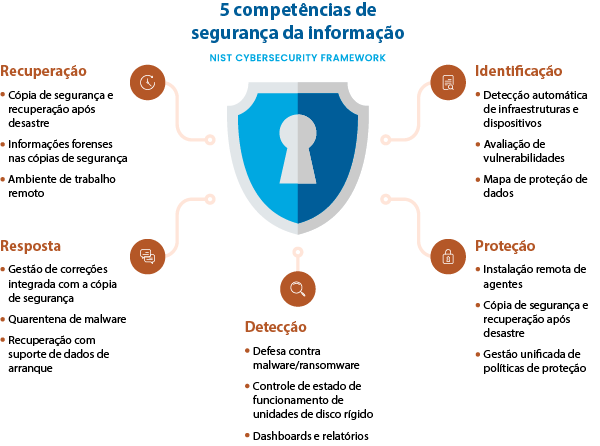

Diante dessa realidade, o modelo NIST (do NIST Cybersecurity Framework) ganha força como referência estratégica.

Composto por cinco funções essenciais — Identificar, Proteger, Detectar, Responder e Recuperar — o framework propõe uma abordagem integrada e cíclica na cibersegurança para empresas.

Neste artigo, exploramos cada uma dessas competências com profundidade técnica, e como elas se conectam às soluções práticas adotadas por empresas que buscam resiliência, como as oferecidas pelo Grupo Wiser Tecnologia.

O que é o modelo NIST e como ele serve de guia para a cibersegurança?

O NIST Cybersecurity Framework (traduzido para o português como Estrutura de Segurança Cibernética do NIST) funciona como um guia estratégico para gerenciar e reduzir riscos cibernéticos de forma eficiente. O framework oferece uma linguagem comum e um conjunto de atividades que permitem melhorar a postura de segurança.

Assim, no centro, estão cinco Funções Essenciais (Core Functions), que formam a espinha dorsal para uma defesa digital robusta. Elas operam de forma cíclica e interconectada, garantindo a abordagem contínua na cibersegurança:

- Identificar (Identify): consiste em entender os ativos da sua organização, dados, sistemas, pessoas e os riscos associados. Mapear o ambiente é importante para saber o que proteger.

- Proteger (Protect): foca na implementação de salvaguardas para proteger seus serviços e infraestrutura, incluindo controle de acesso, treinamento e proteção de dados.

- Detectar (Detect): desenvolve a capacidade de identificar a ocorrência de um evento cibernético por meio de monitoramento contínuo e detecção de anomalias.

- Responder (Respond): aborda a capacidade de agir rapidamente após um incidente de segurança, o que inclui planejamento de resposta e comunicação.

- Recuperar (Recover): envolve a possibilidade de serviços e operações após um incidente cibernético, garantindo a resiliência do negócio.

Essas funções trabalham em conjunto, criando uma rede que fortalece progressivamente a cibersegurança corporativa. Assim, não formam uma sequência linear, mas um processo dinâmico de melhoria contínua.

Como sua empresa pode identificar riscos e ativos críticos?

A função Identificar é a base de toda estratégia eficaz de cibersegurança para empresas.

Antes de proteger, é fundamental saber o que se tem e quais são as suas fragilidades. Dessa maneira, isso implica em uma compreensão detalhada do cenário de ameaças e dos seus ativos digitais.

Mapeamento de ativos e vulnerabilidades

Casos como o golpe cibernético sofrido pela BMP no Brasil, onde a ação de um profissional interno da C&M Software facilitou a invasão, evidenciam que vulnerabilidades podem surgir de dentro da própria organização. Logo, uma identificação proativa de gaps e ameaças permite construir uma defesa eficaz.

Essa etapa inclui não apenas o levantamento de servidores, endpoints e aplicações, mas também a classificação de dados sensíveis, o mapeamento de permissões e a identificação de fluxos críticos.

Ferramentas de análise de vulnerabilidades permitem detectar configurações inseguras, sistemas desatualizados ou usuários com acessos excessivos.

Quais estratégias aprimoram a proteção de dados e sistemas?

Após identificar os riscos, a próxima etapa da Mandala NIST é Proteger.

Esta função é o alicerce das medidas preventivas, essencial para salvaguardar a infraestrutura e os dados. Construir barreiras robustas exige uma abordagem multicamadas para mitigar vulnerabilidades antes que sejam exploradas.

Gestão de identidades e acessos (IAM)

A concessão e revogação de entrada devem obedecer a políticas claras de privilégio mínimo. Isso inclui:

- Implementação de autenticação multifator (MFA) por padrão em todos os acessos privilegiados;

- Adoção de soluções IAM para centralizar o provisionamento de usuários e permitir auditoria contínua;

- Monitoramento de contas privilegiadas com Privileged Access Management (PAM), reduzindo o risco de uso indevido.

Portanto, em ambientes regulados, essas práticas também são exigidas por normas como ISO/IEC 27001 e frameworks como o CIS Controls.

Segurança de endpoints e redes

A proteção dos endpoints deixou de ser baseada apenas em antivírus. Soluções atuais combinam:

- EDR (Endpoint Detection and Response), com análise comportamental e contenção automática de ameaças;

- Controle de dispositivos externos (USB, armazenamento removível);

- Firewalls de próxima geração com filtragem baseada em aplicação, IDS/IPS integrados e segmentação por VLANs.

Dessa forma, a aplicação de microsegmentação e o uso de redes definidas por software (SDN) têm ganhado espaço em estratégias Zero Trust, reforçando o isolamento e controle entre serviços internos.

Criptografia e governança de dados

Além da criptografia de ponta a ponta (TLS, AES-256, etc.), a proteção de dados exige políticas de governança claras.

- Definição de níveis de acesso por classificação da informação;

- Registros de consentimento e retenção conforme LGPD;

- Monitoramento e alertas sobre movimentação de dados sensíveis (DLP).

Empresas com expertise em Security, como o Grupo Wiser Tecnologia, oferecem serviços personalizados nesses pilares ao desenvolver soluções focadas em proteção de dados e gestão de identidades, garantindo que apenas usuários autorizados acessem informações críticas.

Além disso, a capacidade de integrar-se com parceiros líderes como a Acronis permite a implementação das mais avançadas soluções para segurança de rede, proporcionando uma defesa abrangente e proativa.

De que forma sua empresa pode aprimorar a detecção de ameaças?

A função “Detectar” refere-se à capacidade de identificar atividades anômalas em tempo real.

O Grupo Wiser incorpora esse processo com uma combinação de defesas ativas contra ameaças conhecidas (malware e ransomware), associadas ao monitoramento contínuo do estado dos dispositivos protegidos, como discos rígidos e outros ativos críticos.

Essas detecções são visualizadas em dashboards unificados, que integram dados operacionais e de segurança para facilitar análises rápidas. Logo, o uso de relatórios automáticos complementa essa camada com evidências auditáveis e rastreamento de eventos suspeitos ao longo do tempo.

Diferente de abordagens tradicionais centradas apenas em alarmes, essa arquitetura contribui para uma visão consolidada da superfície de ataque e permite correlações entre eventos — o que, aliado à atualização constante das assinaturas de ataques, reforça a eficácia do sistema de alerta e resposta.

Como garantir uma resposta eficiente a incidentes de cibersegurança?

A capacidade de Detectar ameaças virtuais é essencial. Contudo, sem uma Resposta ágil e coordenada, a quarta função da Mandala NIST, todo o esforço de detecção pode ser minimizado.

Uma resposta rápida é necessária para conter a disseminação de um ataque, limitar perdas de dados e minimizar interrupções operacionais. Portanto, a agilidade é diretamente proporcional à mitigação de danos.

No nível operacional, esse processo envolve:

- Quarentena automatizada de malwares, impedindo que códigos maliciosos se espalhem pela rede;

- Correções e atualizações de segurança integradas com o ambiente de backup, evitando que vulnerabilidades exploradas sejam restauradas acidentalmente em versões anteriores dos sistemas;

- Recuperação com suporte a dados de arranque, o que garante que máquinas afetadas possam ser restauradas rapidamente, com integridade e boot seguro.

Essa abordagem privilegia a automação e a integração entre proteção, detecção e recuperação, eliminando silos e aumentando a agilidade no enfrentamento de incidentes.

Por que a resiliência cibernética e a recuperação de desastres são vitais para a continuidade do seu negócio?

Apesar dos investimentos em proteção e detecção, e da agilidade na resposta, um fato inegável permanece: a inevitabilidade do ataque.

Mesmo as defesas mais robustas podem ser transpostas. Por isso, é nesse cenário que a resiliência cibernética e a recuperação de desastres, a quinta competência da Mandala NIST, se tornam o baluarte da continuidade do negócio.

O foco aqui é minimizar o impacto de uma violação e garantir que as operações retornem à normalidade.

Planos de resposta e simulações regulares

O Plano de Resposta a Incidentes (IRP) deve detalhar as etapas de detecção, contenção, erradicação e recuperação, bem como responsabilidades por função. No entanto, ele só é eficaz quando testado, por meio de simulações (tabletop exercises) e exercícios de resposta cronometrada.

Esses testes ajudam a ajustar fluxos de comunicação, validar backups, medir o tempo de resposta real e identificar gargalos operacionais.

Coleta de evidências e análise forense

Em situações de ataque, a coleta estruturada de evidências digitais permite:

- Reconstruir a linha do tempo do incidente;

- Identificar brechas exploradas;

- Aprimorar as medidas preventivas futuras.

A presença de backups versionados e imutáveis, aliada à capacidade de restaurar ambientes inteiros a partir de imagens limpas e validadas, reduz os riscos de reinfecção e acelera o retorno à normalidade. Isso se traduz em menor RTO (Recovery Time Objective) e maior segurança na operação restaurada.

O Grupo Wiser Tecnologia compreende que a recuperação não é apenas uma opção, mas uma necessidade estratégica.

Nossas soluções de cibersegurança para empresas tem foco em backup e recuperação de desastres.

Você confia no nível de cibersegurança atual da sua empresa?

A cibersegurança deixou de ser um custo operacional para se tornar um pilar estratégico inegociável.

Assim, aderir a um framework como a Mandala NIST não é apenas uma boa prática; é a blueprint para construir uma defesa cibernética verdadeiramente completa e resiliente. Exploramos como cada uma das cinco funções – Identificar, Proteger, Detectar, Responder e Recuperar – forma um ciclo contínuo de aprimoramento.

Nesse cenário complexo, a parceria certa faz toda a diferença. O Grupo Wiser Tecnologia transcende a oferta de produtos avulsos.

Com nossa abordagem consultiva e soluções personalizadas, alinhadas precisamente a cada etapa do NIST, garantimos que sua organização esteja não apenas protegida, mas preparada para qualquer eventualidade.

Não deixe a segurança da sua infraestrutura e dados críticos ao acaso. Conheça as soluções de Security do Grupo Wiser e dê o próximo passo rumo a uma cibersegurança robusta e adaptada à realidade do seu negócio.

Sobre o autor

Jony do Vale é head de Tecnologia do Grupo Wiser, tem experiência há mais de 20 anos atua em múltiplas áreas, como infraestrutura, segurança da informação e gestão de pessoas.